Der Cloud-Gaming-Dienst Shadow hat kürzlich einen Datenleck aufgrund eines erfolgreichen Social-Engineering-Angriffs Ende September bekanntgegeben. Durch den Vorfall erhielten die Angreifer Zugriff auf persönliche Daten von über 500.000 Shadow-Kunden, die nach dem Hack zum Verkauf angeboten werden.

Bedrohungsakteur behauptet, die gestohlene Shadow-Datenbank zu verkaufen. Quelle: BleepingComputer

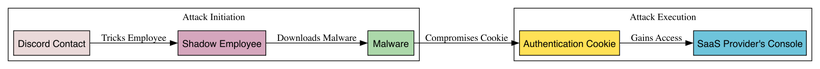

Laut den an die betroffenen Nutzer gesendeten Leak-Benachrichtigungen begann der Angriff mit Malware, die ein Shadow-Mitarbeiter herunterlud, nachdem er von einem Discord-Kontakt hinters Licht geführt wurde. Die Malware kompromittierte einen Authentifizierungs-Cookie, der für den Zugriff auf die Verwaltungskonsole eines SaaS-Anbieters verwendet wurde.

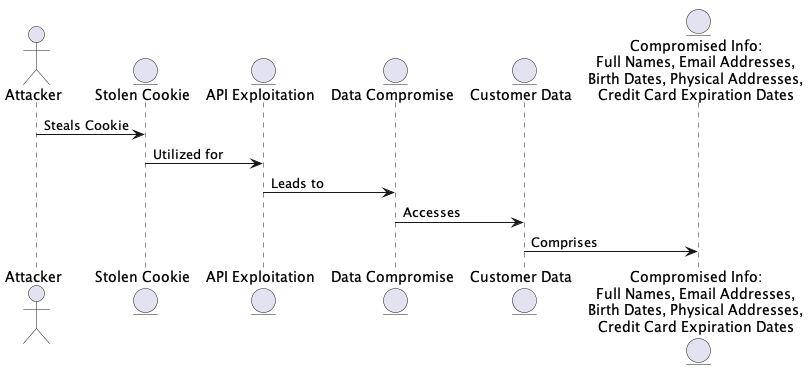

Mit dem gestohlenen Cookie konnten die Angreifer die API des Anbieters ausnutzen und die von Shadow gespeicherten Kundendaten abgreifen. Die kompromittierten Informationen umfassen vollständige Namen, E-Mail-Adressen, Geburtsdaten, Adressen und Kreditkartenablaufdaten.

Der Bedrohungsakteur gibt auch an, dass bei dem Vorfall IP-Verbindungsprotokolle zusammen mit den von Shadow bereits bestätigten anderen Daten gestohlen wurden.

BleepingComputer hat nicht unabhängig bestätigt, ob die verkauften Daten Shadow-Kunden gehören.

Dieser Vorfall unterstreicht die anhaltende Bedrohung durch Social Engineering und die Bedeutung robuster Authentifizierungspraktiken. Die Verwendung starker, eindeutiger API-Schlüssel und Multi-Faktor-Authentifizierung hätte es den Angreifern erschweren können, den gestohlenen Cookie auszunutzen.

Unternehmen sollten sicherstellen, dass der API-Zugriff unter Anwendung des Prinzips der geringsten Privilegien eingeschränkt wird. Das Überwachen auf anomale API-Aktivitäten kann auch helfen, die Kompromittierung von Anmeldeinformationen oder Schlüsseln zu erkennen.